محققان تروجان بانکی جدیدی را کشف کردند که مشتریان بانک های اروپایی و آمریکای جنوبی را هدف قرار داده است. این محققان به آن لقب تروجان بیزارو جدید داده اند.

بیزارو چگونه گسترش می یابد؟

بدافزار بیزارو از طریق بسته های نصبی مایکروسافت (MSI) گسترش می یابد. منابع شناسایی شده تاکنون شامل ایمیل های هرزنامه ای بوده اند. مهاجمان همچنین از مهندسی اجتماعی برای متقاعد کردن قربانیان برای بارگیری یک برنامه تلفن هوشمند استفاده کنند تا به هدف خود برسند. متخصصان، گسترش این بدافزار را در برزیل، آرژانتین، شیلی، آلمان، اسپانیا، پرتغال، فرانسه و ایتالیا مشاهده نموده اند. بیزارو از سرورهای آسیب دیده وردپرس، آمازون و Azure برای میزبانی بسته های MSI استفاده می کند و با فریب قربانیان آنها را فریب می دهد تا اقدام به به نصب فایل نصبی کنند.

بیزارو توانایی چه کارهایی را دارد؟

بیزارو چندین ترفند در آستین خود دارد:

این بدافزار اطلاعات ورود به سیستم را که در سایت های بانکی وارد کرده اید را ذخیره می کند. گزارش شده است که این بدافزار برای سرعت بخشیدن به این فرآیند، شما را از این وبسایتها لاگ اوت کرده و بنابراین شما مجبور خواهید بود دوباره وارد سیستم شده و در نتیجه اطلاعات بانکی شما دزدیده خواهد شد. بیزارو همچنین درخواست های جعلی برای روش های امنیتی ورود دو مرحله ای (2FA) استفاده می کند.

بیزارو دائماً کلیپ بورد را کنترل می کند و هر آدرس Bitcoin را که در آنجا پیدا کند با آدرس خاص خود جایگزین می کند (یعنی هرگونه نقل و انتقالی را که قرار بود به آدرس اصلی پرداخت شود حالا به حساب صاحب بدافزار واریز خواهد شد) و آخر اینکه، این یک درب پشتی تمام عیار است که به محض مراجعه کاربر به یکی از مجموعه سایت های بانکی، کار خود را شروع می کند.

این بدافزار امکانات زیادی را در اختیار مهاجم قرار می دهد، از جمله:

- جمع آوری اطلاعات مربوط به سیستم آلوده و ارسال آنها به سرور C&C

- جستجو و سرقت فایلها از رایانه آلوده

- رها کردن پرونده ها روی سیستم آسیب دیده (مانند سایر بدافزارها)

- کنترل از راه دور ماوس و صفحه کلید

- ورود به سیستم

- ایجاد پنجره ها و پیام های پنجره جعلی. پیام ها برای کاهش سرعت پاسخ کاربر و شامل نوارهای پیشرفت در نظر گرفته شده اند

- تقلید از سایت های بانکی در حال پرواز

قربانیان این بدفزار

مانند بسیاری دیگر از تروجان های بانکی با مبدا برزیل، بیزارو تمرکز خود را بر روی بانک های اروپایی و آمریکای جنوبی گذاشته است. اکنون تلاش شده است که اعتبار مشتریان 70 بانک از کشورهای مختلف اروپا و آمریکای جنوبی به سرقت رود.

شناسایی و درمان

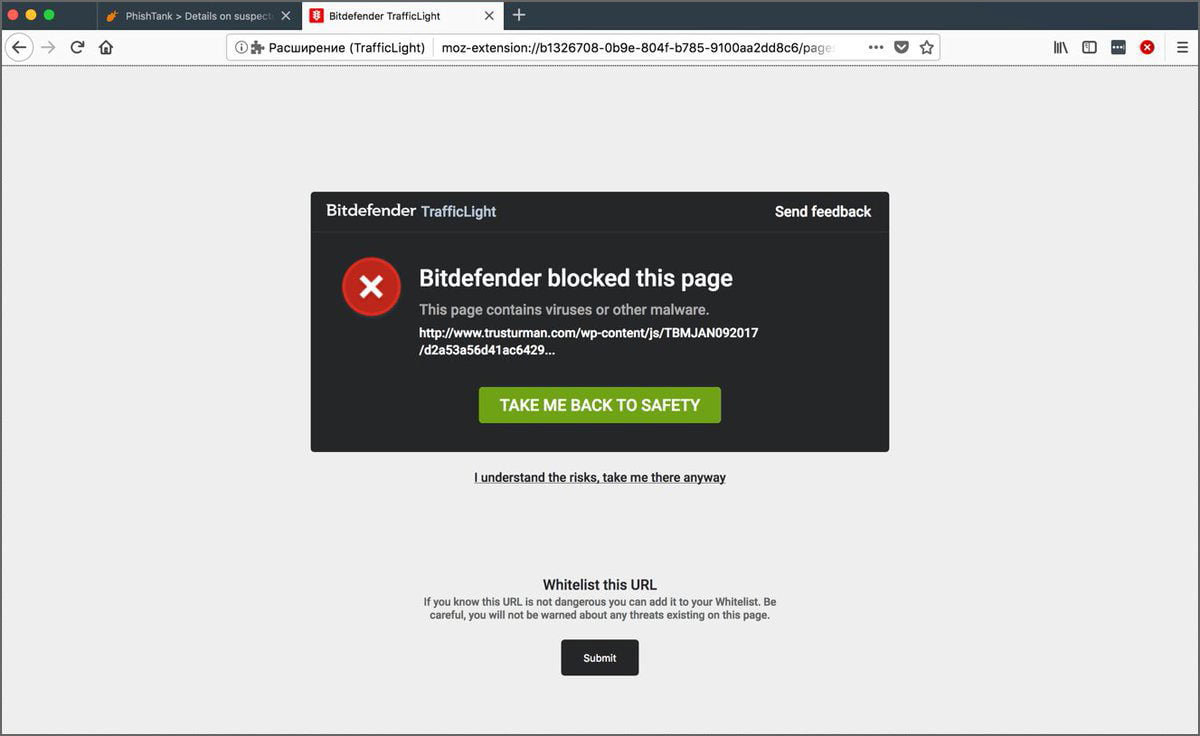

مثل همیشه مهمترین توصیه این است که روی پیوندهایی که از یک منبع نامشخص می آیند کلیک نکنید. آنتی ویروس بیت دیفندر آدرس های وبی که شما مشاهده می کنید را به صورت پیوسته نظارت می کند تا شما آسیب نبینید.

همچنین مراقب رفتارهای غیر منتظره در سیستم خود باشید. به خصوص وقتی صحبت از بانکداری می شود. قبل از ارسال وجه، آدرس بیت کوین مقصد خود را دوباره بررسی کنید. (این توصیه را در هر شرایطی بکار ببرید!)

بایگانی ZIP بارگیری شده شامل فایلهای زیر است:

- یک DLL مخرب که به زبان دلفی نوشته شده است

- یک اجرا کننده قانونی که یک اسکریپت AutoHotkey را اجرا خواهد کرد (در بعضی از نمونه ها از AutoIt به جای AutoHotkey استفاده می شود)

- یک اسکریپت کوچک که یک عملکرد صادر شده را از DLL مخرب فراخوانی می کند

- DLL توسط ماژول یادگیری ماشین Malwarebytes شناسایی می شود.

منبع: مالور بایتز

دیدگاه خود را بنویسید